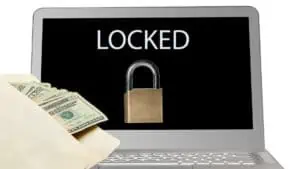

Der Erpressertrojaner verbreitet sich über die Update-Server einer weit verbreiteten Buchhaltungs-Software in Osteuropa. Nachdem die Ransomware in das Unternehmen gelangt ist, verbreitet sich Petna im Netzwerk durch den Exploit namens Eternalblue, der aus den Beständen des US-Geheimdienst NSA stammt und bereits bei WannaCry zum Einsatz kam. Hierzu werden Administrator-Credentials gestohlen und für die Verbreitung genutzt. Die Ransomware verschlüsselt das gesamte Dateisystem und kompromittiert den Master Boot Record (MBR) der Systemfestplatte. Die aktuelle Variante verfügt, anders als WannaCry, jedoch nicht über einen Not-Aus-Schalter.

„Die aktuelle Infektionswelle nimmt gezielt Unternehmen ins Fadenkreuz“, erklärt Tim Berghoff, G DATA Security Evangelist. „Nach unserem derzeitigen Erkenntnisstand ist eine in Osteuropa weit verbreitete Buchhaltungssoftware für die Verbreitung der Ransomware Petna verantwortlich. Dadurch sind auch zahlreiche Großunternehmen betroffen, die Geschäftsbeziehungen in die Region haben.“

Kriminelle nutzen erneut Werkzeuge der NSA

Bereits WannaCry hat die Befürchtungen bestätigt, dass Kriminelle die Werkzeuge aus dem Arsenal eines Geheimdienstes für kriminelle Zwecke einsetzen. Der Exploit „Eternalblue“ stammt aus den Beständen der NSA und wurde im April von der Hackergruppe „Shadow Brokers“ öffentlich gemacht. „Eternalblue“ nutzt Schwachstellen im Server Message Block (SMB) der Windows-Betriebssysteme aus, die von Microsoft bereits im März 2017 geschlossen wurden.

Die Analysen dauern an.