Die Malware-Autoren nutzen unterschiedliche Methoden, um Anwender zum Öffnen infizierter Anhänge in Form von bösartigen JAR-Dateien zu verleiten.

Dazu zählen Files mit Dateinamen wie „IPS Updates.jar“ oder „Important_PDF.jar“. Sie geben beispielsweise vor, wichtige Informationen zu Steuerunterlagen, Purchase Orders oder von DHL zu enthalten. Öffnet ein User die entsprechende Datei, wird der Payload des jRATs auf dem Gerät des Anwenders installiert.

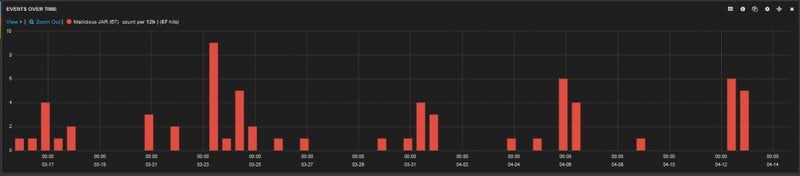

Blockierte jRAT-Infektionen der letzten beiden Wochen in der Zscaler Cloud.

Zscaler analysierte die Vorgehensweise eines jRAT-Samples im Detail. Dieses Beispiel war dreifach verschleiert und sehr modular aufgebaut und beinhaltete unterschiedliche Funktionalitäten in unterschiedlichen Paketen, um die Erkennung zu verhindern. Nach dem Ausführen wird eine VBS-Datei im %APPDATA%-Verzeichnis des Rechners installiert. Diese Datei sucht nach vorhandenen Firewalls oder AV-Software. Nach diesen Checks wird die JAR-Datei im Temp-Verzeichnis mit einer .class-Endung abgelegt und ausgeführt. Durch einen Eintrag im Autostart-Registry kann die Malware auch nach einem Neustart des Systems weiter ausgeführt werden.

Das analysierte Beispiel enthält Details für die Kommunikation des Bots mit dem Command & Control-Server. Die Malware nimmt Kontakt zu einer russischen URL auf, von der bekannt ist, dass sie den Loki-Bot hosted. Sie ist in der Lage, willkürlich weitere Payloads auf dem Rechner abzulegen und darüber hinaus das Opfer auszuspionieren durch die Aktivierung der Kamera.

Es handelt sich bei den jRAT-Attacken um eine neue Infektionswelle, die im Zuge des Social Engineerings auf aktuelle Themen setzt, um die Aufmerksamkeit der Opfer zu erlangen. Es genügt ein Klick, um ein System zu infizieren und damit auch unternehmensweite Infrastrukturen auszuspionieren. Unternehmen sollten dementsprechend auf moderne Methoden zur Malware-Erkennung wie Verhaltensanalyse setzen, um derart verschlüsselte Malware zu erkennen. Die Grafik verdeutlich die Detonation der schädlichen jRAT-Payload mit allen potenziellen Aktivitätenin der Zscaler Cloud Sandbox.

Die gesamte Analyse der Malware finden Sie auf Zscalers Blog.