Cyberangreifer nehmen konsequent Unternehmen ins Visier, die sich Sicherheitsexperten zufolge oftmals in Sicherheit wiegen und sich zu sehr auf Technologie zu verlassen, um ihre Netzwerke zu verteidigen. Die Warnung kommt von einem Sprecher vom Red Team von F-Secure. Diese Expertengruppe für Cybersicherheit übt nachgeahmte Angriffe auf Unternehmen aus, um die Stärken und Schwächen ihrer Sicherheit zu verdeutlichen.

„Der Einsatz von Technologie, um menschlich bedingte Probleme zu lösen, funktioniert einfach nicht – und jeder, der dir etwas Anderes sagt, verkauft magische Bohnen“, sagt Tom Van de Wiele, Principle Security Consultant bei F-Secure. „Die Angreifer, vor allem Kriminelle, leben von der Perfektionierung subtiler Social-Engineering-Methoden, die Menschen dazu verleiten, ihre Wachsamkeit auszuschalten. Wenn die Mitarbeiter glauben, dass modernste Sicherheitstechnologien alles bewältigen werden, gibt ihnen dies ein falsches Sicherheitsgefühl. Genau darauf zählen die heutigen Angreifer.“

Phishing auf dem Vormarsch

Phishing veranschaulicht das, was Van de Wiele mit Fehlern im Zusammenhang mit einem Übermaß an Vertrauen in Technologie meint. Laut PwCs Global State of Information Security Survey 2017*, war Phishing der wichtigste Vektor für Cyberangriffe auf Finanzinstitute im Jahr 2016. Angesichts der Verbreitung im Darknet von Phishing-as-a-Service** als Managed Service werden diese Angriffe wahrscheinlich noch häufiger werden.

„Du würdest staunen, was die Leute alles anklicken, während sie arbeiten. Sie sind nicht dumm, aber sie werden erwischt, wenn sie es nicht unbedingt erwarten, dass sie getäuscht werden“, erklärte Van de Wiele. Und in der Tat haben simulierte Phishing-Angriffe hohe Erfolgsraten bei den Red Teaming Tests von F-Secure.

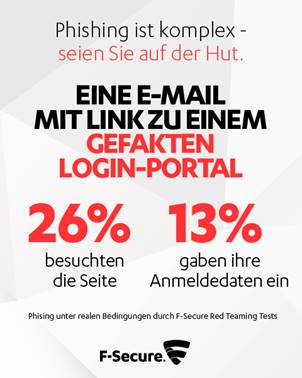

Im Rahmen eines aktuellen Auftrags schickte das F-Secure Red Team eine gefälschte LinkedIn-E-Mail an die Mitarbeiter des beauftragenden Unternehmens, um zu sehen, wie viele davon auf einen Link in einer unerwünschten E-Mail klicken würden. 52 Prozent der Angestellten klickten darauf. In einem anderen Test hat das Red Team eine E-Mail erstellt, die zu einem gefälschten Portal führt, in dem Mitarbeiter sich mit ihren Login-Daten anmelden müssen. 26 Prozent der Empfänger folgten dem Link zum Portal, und 13 Prozent haben tatsächlich ihre Anmeldeinformationen eingegeben.

Nichts ist grenzenlos

Die Red Teaming Tests, die Van de Wiele und seine Kollegen durchführen, umfassen eine Reihe von Tests, um aufzuzeigen, was Unternehmen richtig oder falsch machen, wenn es um Sicherheit geht. Ziel der simulierten Angriffe ist es, Finanzdaten und geistiges Eigentum zu stehlen oder wichtige Teile der IT-Infrastruktur eines Unternehmens unter Kontrolle zu bringen. Die Tests stellen die Unternehmen vor die Herausforderung, erfolgreich simulierte Cyberangriffe zu entdecken, zu isolieren und darauf zu reagieren.

Van de Wiele zufolge, überraschen diese Tests oftmals die Unternehmen, indem sie aufdecken, in welcher Weise sie den Bedrohungen ausgesetzt sind. „Interne Ansichten der Sicherheit passen selten zu den Schwachpunkten, die Angreifer tatsächlich sehen“, sagte er. Die Tests beziehen die gesamte Angriffsfläche eines Unternehmens mit ein, nicht nur die digitale, sondern auch die physische – oder einfach irgendetwas, was unter der Firmenmarke läuft.

„Viele Unternehmen sind überrascht, wenn wir auf ihre Offline-Servern zugreifen, da viele CISOs unvorbereitet sind, mit einem Angreifer umzugehen, der sich physischen Zugang zum Firmengelände verschafft. Und das ist überraschend einfach zu bewerkstelligen: Alles was Sie brauchen, ist eine Sicherheitsweste und den Anschein körperlicher Arbeit nachzuahmen. Eine Sicherheitsweste ist besser als Harry Potters Unsichtbarkeitsumhang. Ziehen Sie eine an – und Sie kommen überall hinein, es werden keine Fragen gestellt.“