Das war das passende Ende eines Jahres mit zahllosen DDoS-Attacken, fiesen neuen Malware-Typen und massiven IoT-Botnets. Darüber hinaus wurde ganz klar, wohin die Reise an der DDoS-Front als nächstes geht.

Beschreibung des Angriffs

Der Angriff begann am 21. Dezember 2016 gegen 10.55 Uhr und richtete sich gegen diverse Anycast-IPs im Incapsula-Netzwerk von Imperva.

Es ist schwer zu sagen, warum dieser Angriff keinen bestimmten Kunden zum Ziel hatte. Höchstwahrscheinlich lag es daran, dass der Angreifer nicht in der Lage war, die IP-Adresse seines eigentlichen Opfers aufzulösen, die von Incapsula-Proxies verborgen wurde. Und weil ihm so keine andere Möglichkeit blieb, attackierte er den Service, der zwischen ihm und seinem Ziel stand.

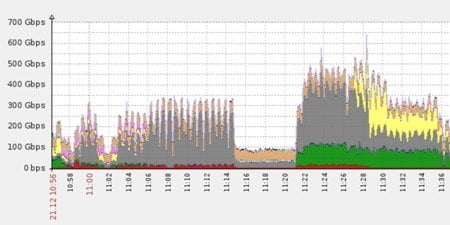

Abbildung 1: Die Angriffsspitze mit 650 Gbps

Der erste DDoS-Burst dauerte rund 20 Minuten und erreichte einen Spitzenwert von 400 Gbps. Weil der Angreifer keinen Erfolg hatte, änderte er seine Vorgehensweise und ging in die zweite Runde. Dieses Mal mit genug Botnetkraft, um eine 650 Gbps-starke DDoS-Flut von über 150 Millionen Paketen pro Sekunde (Mpps) zu generieren.

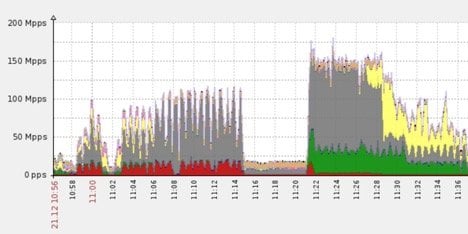

Abbildung 2: Paketrate pro Sekunde erreicht 150+ Mpps

Dieser zweite Burst dauerte etwa 17 Minuten und wurde vom Imperva-Service ebenso leicht abgewehrt. Mangels weiterer Optionen gab der Angreifer auf. Beide Angriffe gingen von falschen IPs aus, sodass es unmöglich war, den tatsächlichen geografischen Standort des Botnets zu ermitteln oder irgendetwas über die Art der angreifenden Rechner herauszufinden.

Abbildung 3: Einige der für den Angriff genutzten falschen IPs

Die Payload konnte allerdings analysiert und einige Hinweise auf die Identität des angreifenden Botnets gefunden werden.

Payload-Analyse

Der Angriff wurde mit zwei verschiedenen SYN-Payloads ausgelöst:

- SYN-Pakete von normaler Größe zwischen 44 und 60 Bytes

- Ungewöhnlich große SYN-Pakete zwischen 799 und 936 Bytes

Mit den normal großen Paketen sollten hohe Mpps-Paketraten erreicht werden, während mit den ungewöhnlich großen Paketen die Angriffskapazität auf 650 Gbps hochgeschraubt werden sollte.

Seit den ersten Berichten in Leetspeak für „Leet“ oder „elite“ häufen sich kombinierte Angriffe mit kleinen und großen Payloads. Insbesondere taucht die 1337-Sequenz auch in normalen SYN-Paketen auf. In diesem Fall hat es allerdings den Anschein, dass sich der Angreifer bewusst bemüht hat, sie in die Payload einzufügen.

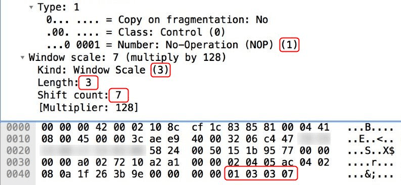

Abbildung 4: Die Werte in TCP-Options-Headern enthalten 1337

Als Nächstes fiel Imperva der Inhalt der großen SYN-Payloads ins Auge. Während einige Payloads mit scheinbar zufälligen Zeichenketten gefüllt waren, enthielten andere geschredderte Listen von IP-Adressen.

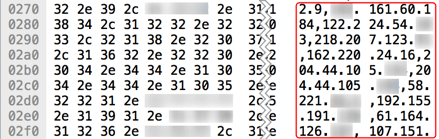

Abbildung 5: SYN-Payload, die aus einer geschredderten IP-Liste generiert wurde

Diese geschredderten IP-Listen gaben einen Hinweis darauf, wie der Payload-Inhalt generiert wurde. Es hat den Anschein, dass die festgestellte Malware programmiert wurde, um Zugriff auf die lokalen Dateien (z. B. Zugriffsprotokolle und iptable-Listen) zu erhalten und deren Inhalt für die Generierung der Payloads zu verschlüsseln.

Im Grunde bestand der gesamte Angriff nur aus einer Ansammlung zerkleinerter Systemdateien, die von mehreren tausend kompromittierten Geräten stammten.

Abgesehen von dem Ziel, ein cooles Image zu schaffen, hat diese Angriffsmethode einen praktischen Zweck. Es ist insbesondere eine effektive Verschleierungstaktik, die eingesetzt werden kann, um eine unbegrenzte Zahl an Zufallsdaten zu erzeugen, die dann übertragen werden (Payload). Mit diesen Payloads kann ein Angreifer signaturbasierte Sicherheitssysteme unterlaufen, die Angriffe durch die Entdeckung von Ähnlichkeiten im Inhalt der Netzwerkpakete erkennen und blocken.

Das Leet Botnet konkurriert mit den „Leistungen“ von Mirai

Passenderweise hat dieser Angriff für Imperva das Ende des Jahres eingeläutet. Seine Entschärfung war ein wichtiger Meilenstein und ein großartiger Beweis für die Leistungsfähigkeit des Netzwerkes. Der Angriff wird jedoch auch als Vorbote dessen gesehen, was noch auf das Unternehmen zukommt.

Bisher hingen großen DDoS-Angriffe im Jahr 2016 mit der Mirai-Malware zusammen. Die Payload-Merkmale zeigen in diesem Fall aber eindeutig, dass weder Mirai noch eine ihrer jüngeren Varianten für diese Attacke verwendet wurden.

Den Beweis liefert Folgendes:

1. Die Mirai-Malware ist nicht angelegt, um große SYN-Angriffe durchzuführen. iph->tot_len = htons(sizeof (struct iphdr) + sizeof (struct tcphdr) + 20);

2. Mirai hat hartcodierte TCP-Optionen (MSS, SACK, TSVAL, WSS), die in 99,99 % der Payloads nicht vorkamen (0,01 % waren zufällig gleich).

Abbildung 7: Auszug aus dem Mirai-Code, der zeigt, wie TCP-Optionen hartcodiert werden

3. Mirai-Payloads werden aus zufälligen Zeichenketten generiert, wohingegen die Payloads bei diesem Angriff aus dem Inhalt von Systemdateien generiert wurden.

All dies weist auf ein neues Botnet hin, das nur anhand der Signatur des Malware-Autors links im TCP-Header identifiziert werden kann: „1337“.

Mit seinen 650 Gbps ist es dem Leet Botnet als Erstes gelungen, mit Mirai gleichzuziehen. Es wird aber nicht das letzte seiner Art sein.