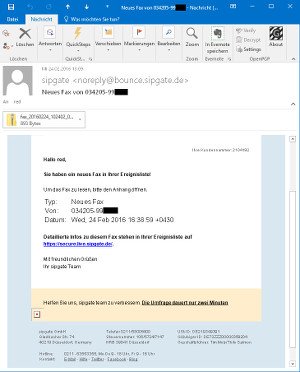

Nach einer kurzen Pause verbreiten Online-Ganoven den Verschlüsselungs-Trojaner Locky nun mit einer weiteren neuen Masche: Sie verschicken Mails, die vorgeben, dass der Empfänger ein Fax erhalten hat. heise Security liegen verschiedene Versionen der aktuellen Locky-Kampagne vor. Eine Mail stammt vermeintlich von dem VoIP-Provider sipgate. Die Erpresser haben als Vorlage offenbar eine legitime Benachrichtigungs-Mail des Anbieters im HTML-Format missbraucht. Ihr Betreff lautet “Neues Fax von 034205-99***”.

Virenpost vom Scanner

Eine weitere Mail ist deutlich einfacher aufgebaut. Ihr Betreff lautet “Scanned image”, in der Mail heißt es “Image data in PDF format has been attached to this email”. Die Mail ist simpel, aber vermutlich effektiv: Einige Multifunktionsgeräte und Kopierer mit Mail-Funktion verschicken durchaus ähnlich formulierte Nachrichten. Bei der Absenderadresse wird in diesem Fall die Domain der Mail-Adresse genutzt, an welche die Mail geschickt wurde, also etwa [email protected]. Als Absendername ist “admin” angegeben.

Im Anhang der Mails befindet sich ein ZIP-Archiv, das eine Skript-Datei mit der Endung .js enthält. Wer das Skript ausführt, fängt sich binnen weniger Sekunden den Verschlüsselungs-Trojaner Locky ein, der auch umgehend damit beginnt, alle möglichen Dateien zu verschlüsseln. Bei einer Analyse mit dem Virenscan-Dienst VirusTotal erkannten nur 3 von 55 Virenscannern das Locky-Binary. Bei dem Dienst kommen allerdings nicht alle Schutzfunktionen der Antivirenprogramme zum Einsatz. Es ist zum Beispiel möglich, dass ein Virenscanner, der bei VirusTotal durchgefallen ist, den Schädling auf einem echten System über die Verhaltsüberwachung identifizieren und stoppen kann.

Wer eine solche Mail erhält, sollte sie am besten sofort löschen. Öffnen Sie keinesfalls den Anhang.

Wie Sie Ihr System vor Locky schützen und was nach einer Infektion noch zu retten ist, wurde im folgenden Artikel zusammengefasst: Krypto-Trojaner Locky: Was tun gegen den Windows-Schädling.