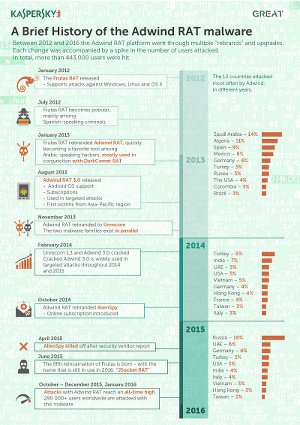

Adwind (Adwind ist auch als auch als AlienSpy, Frutas, Unrecom, Sockrat, JSocket und jRat bekannt), ein plattformübergreifendes und multifunktionales Schadprogramm kann über eine einzelne Malware-as-a-Service-Plattform verbreitet werden. Eine zwischen 2013 und 2016 von Kaspersky Lab durchgeführte Untersuchung offenbart: Bei den Attacken gegen mindestens 443.000 Privatnutzer, kommerzielle und nichtkommerzielle Organisationen weltweit kamen verschiedene Versionen der Adwind-Malware zum Einsatz. Sowohl die Plattform als auch die Malware sind noch aktiv.

Ende des Jahres 2015 wurden die Experten von Kaspersky Lab auf ein ungewöhnliches Schadprogramm aufmerksam, das beim Versuch einer zielgerichteten Attacke gegen eine Bank in Singapur entdeckt wurde. Ein gezielt anvisierter Mitarbeiter der Bank erhielt eine Spear-Phishing-E-Mail, der eine schädliche JAR-Datei anhing. Der Schädling verfügt über vielfältige Einsatzmöglichkeiten. Er ist unter anderem auf unterschiedlichen Plattformen einsetzbar und wurde von keiner Antivirenlösung entdeckt.

Die Fernzugriffsmöglichkeiten von Adwind

Es stellte sich heraus, dass die Organisation vom Fernzugriffstool (Remote Access Tool, RAT) Adwind attackiert wurde. Das Backdoor-Programm ist käuflich erwerbbar und plattformübergreifend. Öffnet ein anvisierter Nutzer die angehängte JAR-Datei, installiert sich die Malware selbstständig und versucht mit einem Command-and-Control-Server (C&C) zu kommunizieren. Das Funktionsspektrum der Malware umfasst:

- das Mitlesen von Tastaturanschlägen

- den Diebstahl von im Cache gespeicherten Passwörtern sowie das Abgreifen von Daten aus Webformularen

- das Erstellen von Screenshots

- das Schießen von Fotos sowie die Aufnahme von Videos über die Webcam

- Audioaufnahmen über das Mikrofon

- die Übertragung von Daten

- das Sammeln von allgemeinen System- und Nutzerinformationen

- das Stehlen von Schlüsseln für Wallets von Kryptowährung

- die Verwaltung von SMS-Nachrichten (Android)

- den Diebstahl von VPN-Zertifikaten

Adwind wird hauptsächlich für nicht-zielgerichtete Angriffe und innerhalb von Massen-Spam-Kampagnen genutzt. Es gibt jedoch auch zielgerichtete Attacken, bei denen das Programm eingesetzt wurde. Im August 2015 wurde im Zusammenhang mit einem Cyberspionagevorfall gegen einen argentinischen Staatsanwalt, der im Januar 2015 tot aufgefunden wurde, über Adwind berichtet. Der Bankvorfall in Singapur ist ein weiteres Beispiel einer zielgerichteten Attacke.

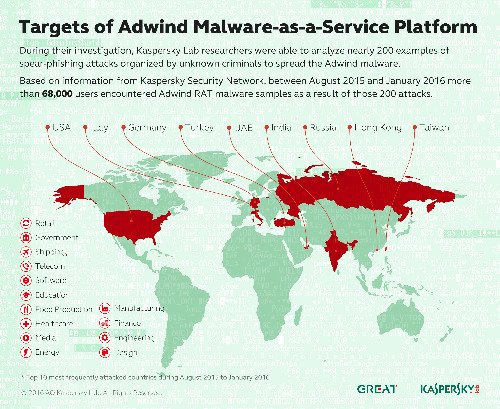

Zielbranchen und geografische Verteilung

Die Experten von Kaspersky Lab konnten während ihrer Untersuchung weitere zielgerichtete Attacken und knapp 200 Spear-Phishing-Angriffe analysieren, die von unbekannten Kriminellen organisiert wurden, um die Adwind-Malware zu verbreiten. Zu den am häufigsten attackierten Branchen gehören: Produktion, Finanzbranche, Maschinenbau, Design, Einzelhandel, Öffentliche Hand, Schifffahrt, Telekommunikationsbranche, Software-Branche, Bildung, Nahrungsmittelproduktion, Gesundheitswesen, Medien und Energie.

Das Ergebnis der zwischen August 2015 und Januar 2016 beobachteten 200 Spear-Phishing-Fälle: Nach Informationen des Kaspersky Security Network (KSN) begegneten mehr als 680.000 Nutzer den Adwind-Malware-Samples.

Sieht man sich die geografische Verteilung der vom KSN in diesem Zeitraum festgestellten Attacken an, zeigt sich, dass fast die Hälfte (49 Prozent) in den folgenden zehn Ländern erfolgten: Deutschland, Vereinigte Arabische Emirate, Indien, USA, Italien, Russland, Vietnam, Hong Kong, Türkei und Taiwan.

Basierend auf den Profilen der identifizierten Zielobjekte gehen die Experten von Kaspersky Lab davon aus, dass die Kunden der Adwind-Plattform wie folgt kategorisiert werden können:

- Betrüger, die ein höheres Niveau ihrer betrügerischen Aktivitäten erreichen möchten;

- unlautere Wettbewerber;

- Cybersöldner, die für Spionagezwecke angeheuert werden;

- und Privatpersonen, die andere Personen ausspionieren wollen.

Malware-as-a-Service für jedermann

Eines der wichtigsten Merkmale, in dem sich Adwind von anderer kommerzieller Malware unterscheidet ist: Das Schadprogramm wird offen über einen Bezahldienst verbreitet und der „Kunde“ zahlt für den Einsatz eine Gebühr. Die Experten von Kaspersky Lab gehen davon aus, dass bis Ende des Jahres 2015 etwa 1.800 Nutzer in Verbindung mit Adwind gebracht werden können. Es handelt sich hierbei um eine der aktuell größten Malware-Plattformen.

„Die aktuellen Adwind-Plattform ermöglicht potenziellen Kriminellen, mit einem Minimum an Fachwissen in die cyberkriminelle Szene einzutauchen“, sagt Alexander Gostev, Chief Security Expert bei Kaspersky Lab. „Im Zusammenhang mit unseren Untersuchungen der Attacke auf die Singapurer Bank können wir sagen, dass der dahinter stehende Kriminelle weit davon entfernt war, ein professioneller Hacker zu sein. Wir gehen davon aus, dass die meisten ‚Kunden‘ der Adwind-Plattform etwa über dasselbe Computerwissen verfügen. Das ist ein besorgniserregender Trend.“

„Trotz mehrerer Berichte, die von Sicherheitsanbietern in den vergangenen Jahren über verschiedene Generationen dieses Tools veröffentlicht wurden, ist die Plattform weiterhin aktiv und wird von Kriminellen jeglicher Art genutzt“, sagt Vitaly Kamluk, Leiter des Global Research & Analysis Team in der APAC-Region bei Kaspersky Lab. „Wir haben die zuvor bekannten Forschungsergebnisse fortgeführt, um die Aufmerksamkeit der Security-Community und der Strafverfolgungsbehörden zu gewinnen, und um die nötigen Schritte für eine komplette Zerschlagung zu gehen.“

Kaspersky Lab hat seine Erkenntnisse über die Adwind-Plattform den Strafverfolgungsbehörden gemeldet.

Kaspersky Lab empfiehlt Organisationen, die Verwendung der Plattform Java zu überprüfen und sie für alle unautorisierten Quellen zu sperren.

Weitere Informationen:

Weitere technische detaillierte Informationen über die Malware-as-a-Service-Plattform Adwind sind unter https://securelist.com/blog/research/73660/adwind-faq/ sowie https://business.kaspersky.com/adwind-rat/5152/ verfügbar.

Ein Video darüber, wie hochkomplexe Cyberattacken untersucht werden gibt es hier.