App-Stores bieten die Möglichkeit, Apps unter Tablet- und Smartphone-Nutzern zu verbreiten. Im Prinzip eine gute Idee. Stimmen die Sicherheitsprozesse im App-Store jedoch nicht, können nicht nur seriöse App-Entwickler, sondern auch Datenspione und Internetkriminelle davon Gebrauch machen. Regelmäßig werden Apps mit Spamming-, Spyware- und Malware-Charakter in verschiedenen App-Stores entdeckt. Das zeigt, dass Schwachstellen im Sicherheitskonzept von App-Stores aktiv ausgenutzt werden. So hat die ENISA (European Network and Information Security Agency) bereits im September 2011 eine Empfehlung für Sicherheitsmaßnahmen in App-Stores veröffentlicht. Dazu gehören auf Seiten der App-Store-Betreiber insbesondere automatische beziehungsweise manuelle App-Reviews, ein System zur Ermittlung und Anzeige der App-Reputation und eine sichere Anmeldung für App-Entwickler. Bei den Hundetausenden von Apps, die inzwischen verfügbar sind, ist eine Verfügbarkeit auf der jeweiligen Plattform daher noch lange kein Freifahrtschein für eine unbedenkliche Nutzung, denn die Betreiber der Plattformen können allenfalls eine rudimentäre Prüfung durchführen. Jedes Unternehmen tut daher gut, in den Policies für die Nutzung von Apps im Unternehmen eine methodische Analyse von Smartphone Apps vorzuschreiben.

Neue Technologien = neue Chancen = neue Risiken

Diese alte Gleichung gilt auch bei den mobilen Devices. Die gute Nachricht ist: wo ein Risiko auftaucht, gibt es bald auch eine Lösung. So bietet dieTÜV TRUST IT GmbH genau diesen Service an, der sich zudem auch noch in MDM (Mobile Device Management)-Lösungen integrieren lässt. Beim AppChecker handelt es sich um eine automatisierte App-Prüfengine. Anhand der festgestellten Untersuchungsbefunde werden in der Folge White- und Blacklists von Apps, die für den Unternehmenseinsatz vorgesehen sind, erstellt. Apps werden auf Basis von neutralen Prüfkriterien der TÜV TRUST IT geprüft und bewertet.

Die Prüfkriterien basieren auf einer Wissensdatenbank, die über mehrere Jahre gefüllt wurde und ständig erweitert und aktuell gehalten wird. Dabei werden aus den entsprechenden App-Stores Apps im Kundenauftrag ausgewählt oder auf direkte Anforderung des Kunden Apps geprüft. Die Prüfkriterien wurden auf der Basis von Normen und Best Practices von TÜV TRUST IT erstellt. Als Ergebnis der Untersuchungen werden eine Whiteund eine Blacklist zur Verfügung gestellt, die permanent überwacht und erneuert werden. Mit diesen Ergebnissen sind Unternehmen nun in der Lage ihre mobile Infrastruktur vor schädlichen Apps zu schützen.

“Mobile Devices sorgen für neue Sicherheitslücken wie etwa auch die Apps – diese gilt es zu schließen!”

Detlev Henze, Geschäftsführer, TÜV TRUST IT GmbH

Die Analyse von Apps aus den offiziellen App-Stores ist bereits für die Plattform Apple iOS und Android möglich, für die Plattformen Blackberry RIM sowie Windows Phone 8 läuft eine Vorplanung. Der AppChecker untersucht dabei jede App auf Basis verschiedener Analyseverfahren. Die Bewertung der von einer App durchgeführten Aktionen im Hinblick auf ihre Verstöße gegen Datenschutz und Datensicherheit erfolgt im ersten Schritt anhand eines Datenflussdiagramms. Das Aufrufen potentiell verdächtiger Funktionen, etwa der Zugriff auf das Adressbuch, ist in sich keine schädliche Aktion. Erst wenn die gewonnenen Daten ohne Zustimmung und Wissen des Benutzers an Dritte übertragen werden, erwächst aus dem zunächst harmlosen Zugriff auf das Adressbuch ein Datenschutz-Problem. Die Analysen identifizieren unter anderem folgende potentiell verdächtige Aktivitäten:

- Verwendung verdächtiger Bibliotheken, Klassen und Methoden

- Zugriff auf Adressdaten,

- Zugriff auf Kalenderdaten,

- Zugriff auf Lokalisierungsdaten,

- Auslesen von (eindeutigen) Gerätedaten,

- Zugriff auf sonstige, nutzerbezogene Daten (Fotos, Musik, etc.).

Den Unternehmen und ihren Mitarbeitern wird eine stets aktuelle Whitelist und Blacklist von Apps unter Berücksichtigung aller Updates zur Verfügung gestellt. Ein Request-Prozess ermöglicht außerdem, dass Apps auf Wunsch ad hoc geprüft und zur Nutzung freigegeben oder gesperrt werden. In Verbindung mit dem jeweiligen Mobil Device Management des Unternehmens wird so eine effiziente Sicherung der Mobile Devices bei Erhaltung größtmöglicher Funktionalität für die Devicenutzer ermöglicht.

Arbeitsweise des User Self Service Portals

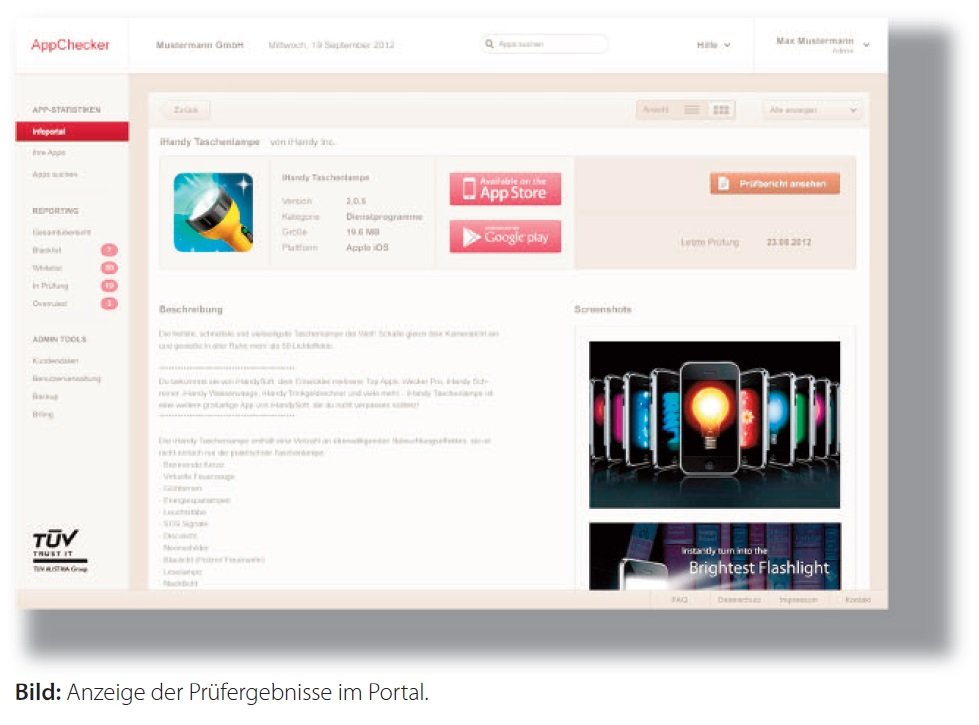

Zentrales Element im gesamten App-Checker-Workflow sind Apps für mobile Endgeräte. Diese befinden sich in den App-Stores der jeweiligen Betriebssystemanbieter. Die Integration des AppChecker-Dienstes in die jeweilige IT-Unternehmensinfrastruktur erfolgt über zwei Schnittstellen. Die zentrale Schnittstelle zum Kunden bildet das AppChecker-Portal. Dieses mandantenund multibenutzerfähige Portal auf Basis einer .NET-Applikation stellt den Anwendern verschiedene Möglichkeiten für die Arbeit mit dem AppChecker zur Verfügung. Verwaltungsmechanismen erlauben es dem Kunden, Benutzer einzurichten und diesen Benutzern Rechte für die Verwendung des AppChecker-Dienstes einzuräumen.

Diese Benutzer können dann über das Portal Prüfaufträge für durch den AppChecker zu überprüfende Apps einstellen. Zentrale, vom Benutzer anzugebende Information für einen Prüfauftrag ist der App-Name, der zudem mit der App-ID referenziert wird, die jeder Betreiber eines App Stores für die darin befindlichen Apps vergibt. Damit lässt sich eine App eindeutig im jeweiligen App-Store identifizieren.

Ein neuer Auftrag wird in der zentralen Datenbank gespeichert und löst dort einen Trigger aus. Dieser Trigger informiert den Kunden auf einem zweiten Kommunikationskanal, beispielsweise Mail oder SMS, über den Eingang des Auftrages. Intern informiert der Trigger die zentrale Prüfstelle und teilt ihr alle notwendigen Daten für die anstehende Prüfung mit (App-Name, Plattform, Version, Kunde, Eingang des Prüfauftrags). Innerhalb der dem Kunden per SLA garantierten Reaktionszeit beginnt dann die semiautomatische Prüfung. Das Ergebnis der Analyse wird über eine definierte Schnittstelle in die Datenbank eingestellt, wo ein erneuter Trigger dafür sorgt, dass der Kunde über den Abschluss der Prüfung informiert wird. Der Trigger führt des Weiteren dazu, dass dem Kunden über die Schnittstelle zu seinem Mobile Device Management-System eine aktualisierte Black-/Whitelist zur Verfügung gestellt wird. Somit kann das Unternehmen innerhalb der garantierten Reaktionszeit sicherstellen, dass alle über sein MDMSystem überwachten Endgeräte gemäß der aktuellen Black-/Whitelist überwacht werden.

Im Autrag des Kunden: Spider at work

Jede vom Unternehmenen als Prüfauftrag eingestellte App wird über einen automatischen Mechanismus („Spider“) im jeweiligen App-Store auf Aktualisierung hin überwacht. Der Spider sucht in regelmäßigen Abständen für jede bereits geprüfte App in den betreffenden App Stores nach Updates. Ist ein Update verfügbar, wird erneut ein Trigger in der Datenbank ausgelöst, der den Kunden über das Vorliegen einer neuen App-Version informiert und darüber, dass der AppChecker mit der Prüfung des Updates begonnen hat. Intern wird über einen weiteren Trigger die zentrale Prüfstelle über das Vorliegen eines Updates informiert. Innerhalb der dem Kunden per SLA garantierten Reaktionszeit erfolgt dann eine Prüfung der neuen App-Version. Hierbei wird zunächst eine Gap-Analyse zur bereits erfolgten Prüfung der vorherigen Version durchgeführt, um den Prüfumfang festzulegen. Anschließend werden die geänderten Teile der App analysiert. Der weitere Ablauf der Prüfung und die Kommunikationskette verläuft analog zur initialen Prüfung einer App. Das garantiert dem Anwender ein zusätzliches Mehr an Sicherheit, die außerdem einfach in eine bestehende IT-Security-Infrastruktur integrierbar ist.

Weitere Infos zum Thema: http://it-tuv.com/

Interview mit Detlev Henze (Geschäftführer TÜV TRUST IT) in it management 2013-05.

Apps im Unternehmen:

Schön, handlich, unerlässlich, aber nicht immer sicher

White Paper: http://www.7p-enterprisemobility.com/de/white-paper/