Urheber komplexer Angriffe nutzen heute vielfach Künstliche Intelligenz (KI), um sich Zugriff auf die Unternehmens-IT zu verschaffen. Eine ebenbürtige KI auf Seiten der Cyberabwehr ist daher geboten, um verdächtige Muster im Netzverkehr schon früh zu erkennen.

Mit Machine-Learning (ML)-Methoden trainiert, erkennt KI effizient, schnell und mit der nötigen Granularität, wie der tatsächliche interne und externe Netzverkehr vom Normalmodell abweicht. Verdichten sich die Hinweise auf bösartige Aktivitäten, kann ein Network-Detection-and-Response-Ansatz basierend auf diesen Erkenntnissen Angriffe frühzeitig abwehren.

Der Einsatz von Künstlicher Intelligenz ist mittlerweile grundlegend für eine starke Cyberabwehr, um Gefahren umfassend und frühzeitig zu erkennen, bevor sich eine Malware auf einem Endpunkt befindet und aktiv wird. Denn auch Hacker arbeiten an der Intelligenz, Effizienz und damit am Erfolg ihrer Tools: So nutzen Cyberkriminelle heute automatisiertes Profiling, um ihre Social Engineering-Taktiken zu optimieren. Zudem identifizieren die Täter mithilfe von Künstlicher Intelligenz die wichtigsten Systeme und Ziele. Gleichzeitig modellieren sie das Verhalten ihrer Tools im Netzwerk, damit die Abwehr ihre Malware nicht erkennt und ihr Datenverkehr im Fluss des Netzverkehrs untertaucht.

Machine Learning trainiert die KI, den Netzverkehr zu beurteilen

Jedoch verändern auch die intelligentesten Hacker den Netzverkehr und hinterlassen dort ihre Spuren. Was von einem einmal definierten Normalverhalten beim Übertragen der Daten abweicht, muss daher zumindest Verdacht erregen und ist zu untersuchen. Die KI einer modernen Network-Detection-and-Response-Lösung hat daher das Ziel, ein Modell des IT-Normalverkehrs so feinkörnig wie möglich zu definieren, legitime Veränderungen zu berücksichtigen und abweichende Muster damit so schnell wie möglich zu erkennen. Um den Soll-Zustand zutreffend zu definieren, damit Angriffe durch KI besser erkannt werden und diese Fähigkeit permanent zu trainieren, benötigt es Machine Learning.

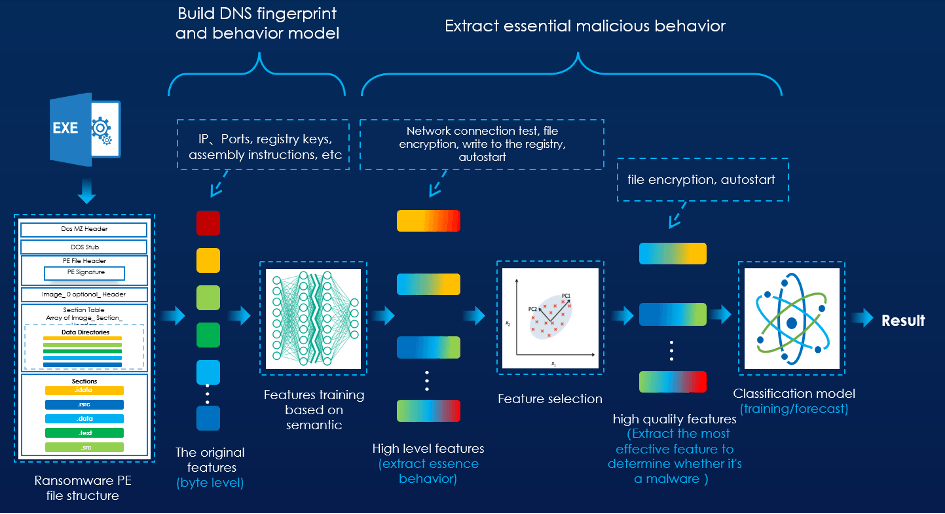

Davon gibt es drei Arten: Ein unüberwachtes Lernen sucht nach Mustern in ungekennzeichneten Daten. Dieses freie Lernen erfordert aufwändige manuelle Analysen, um verwertbare Informationen für die Abwehr abzuleiten. Beim überwachten Lernen wird zunächst ein Modell gekennzeichneter Trainingsdaten erlernt. Im Einsatz werden neue unklassifizierte Daten entsprechend dem zuvor gefundenen Modell analysiert, um zukünftige Ereignisse vorherzusagen. Gegebenenfalls wird das Modell weiter angepasst. Halbüberwachtes Lernen kombiniert Eigenschaften auf niedrigen Level mit abstrakteren High-Level-Attributen. Unter Heranziehen einer begrenzen Menge von gekennzeichneten Daten lassen sich bekannte und unbekannte Risiken miteinander verknüpfen. Ziel ist es, permanent durch ML das Auge der KI zu schulen und verdächtige Muster im externen und internen Datenverkehr zu erkennen.

Indizien für untypischen Netzverkehr

Jedes Verhalten eines Angreifers und jede Veränderung im externen und internen Netzverkehr lassen sich durch den Abgleich mit typischen, unverdächtigen Mustern sowie mit anormalen und damit verdächtigen Mustern erkennen. Im Folgenden einige Beispiele für bösartige Aktivitäten, die durch die KI-Engine heutiger Network-Detection-and-Response-Lösungen entlarvt werden können:

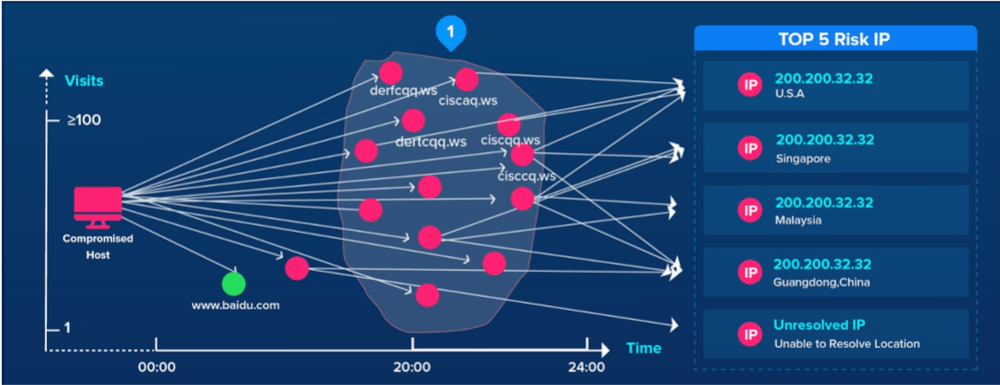

- Generieren neuer Domänen durch Malware mithilfe von Algorithmen: Malware nutzt Algorithmen, um regelmäßig eine große Zahl von Zufallsdomänen als Zieladressen der Hackerkommunikation zu erzeugen, die aber alle mit einer IP der Hacker verbunden sind. Die lokale Malware springt in ihrer Kommunikation mit dem Command-and-Control- (C&C)-Server dann regelmäßig zwischen dieser großen Menge von Domänen hin und her, um unentdeckt zu bleiben. Eine dritte Stufe einer auf diese Weise generierten Domäne – wie etwa der Hostname – verwenden Angreifer für die Exfiltration von Daten. Ein solches Verhalten ist für den menschlichen Beobachter kaum sichtbar, für die KI einer Network Detection jedoch einfach zu erkennen.

- Böswillige verschlüsselte Kommunikation: Die Kommunikation mit dem C&C-Server und die Exfiltration von Daten erfolgt oft verschlüsselt, um Sicherheitsrichtlinien von Firewalls zu umgehen, Security Audits zu entgehen und um tief in das angegriffene Netzwerk einzudringen. Ein solcher Datenfluss zeigt sich im ein- und ausgehenden Datenverkehr eines Jump Hosts – also eines Systems in einem Netzwerk, mit dem auf Geräte in einer separaten Sicherheitszone zugegriffen wird und diese verwaltet werden. Bösartiger Verkehr lässt sich am Fluss der Pakete und Bytes im Datenverkehr erkennen. Auch das verschlüsselte Übertragen von Informationen zeichnet sich durch außergewöhnliche Spitzen oder lang andauernden verschlüsselten Datenfluss aus.

- Verschlüsselte Brute-Force-Attacken: Künstliche Intelligenz erkennt hierbei die Verschlüsselungsprotokolle und untypisches Login-Verhalten. KI kann die Dauer einer Zugriff-Session, die Interaktion der Protokolle und den Verkehr des Brute-Force-Tools mit dem C&C-Servers erkennen und so den Missbrauch von Zugangsdaten oder eine Eskalation von Privilegien erkennen und stoppen.

- Varianten von Malware und Ransomware: Machine Learning baut – auch gestützt auf vorhandene Threat Intelligence – eine Bibliothek von Malware-Modellen auf, die das Verhalten, die typischen Wege der sich ausbreitenden Schadsoftware sowie charakteristische Prozesse bekannter Schadsoftware definieren. Davon ausgehend kann man bösartiges Verhalten und damit verdächtigen Code identifizieren und einer bekannten Malware-Familie zuordnen.

- Allgemeine Analyse des Verhaltens von Nutzern und Netzwerkentitäten: Ungewöhnliche Login-Zeiten und Orte, die Häufigkeit und der Zugriff auf Applikationen oder Systeme können ebenfalls von der Norm abweichen. Dies erscheint selbstverständlich und banal. Aber in Zeiten der mobilen und der Remote-Hybridarbeit muss die KI ihre Systeme neu justieren. Denn der Zugriff vom Urlaubsort um Mitternacht kann unter diesen Bedingungen auch ein legitimer Zugriff sein. KI entwickelt deshalb auch Normalkurven des zu einer gewissen Zeit zu erwartenden Datenverkehrs und liefert damit Hinweise, wo und zu welchem Zeitpunkt sich Verdächtiges ereignet hat. Diese Ereignisse lassen sich dann nahezu in Echtzeit analysieren.

-

Künstliche Intelligenz erkennt auch die einzelnen Elemente einer Malware – vom Byte-Level bis zum großen Merkmalbündel.

Spuren im Netzverkehr

Angreifer rüsten in Sachen Künstlicher Intelligenz auf. Malware und APIs mit eingebetteter KI machen Schadsoftware gefährlicher und anpassbarer. Die Unternehmenssicherheit kann deshalb ohne eigene KI-Technologien Gefahren nicht oder nur viel zu spät erkennen und abwehren. Jedoch liefert bereits der Netzwerkdatenverkehr etliche Hinweise für sich anbahnende Risiken, die moderne Network Detection and Response-Lösungen mithilfe von KI und Machine Learning enttarnen und gegen die sie priorisiert Abwehrmaßnahmen einleiten können. Dabei können sie Fehlalarme auf ein Minimum reduzieren. Hierdurch wird die kontinuierliche Überwachung des gesamten Netzwerkverkehrs auch für kleinere und mittelständische Unternehmen mit beschränkten Budget- und Personalressourcen handhabbar, um sich effektiv gegen moderne Angriffe zu verteidigen.