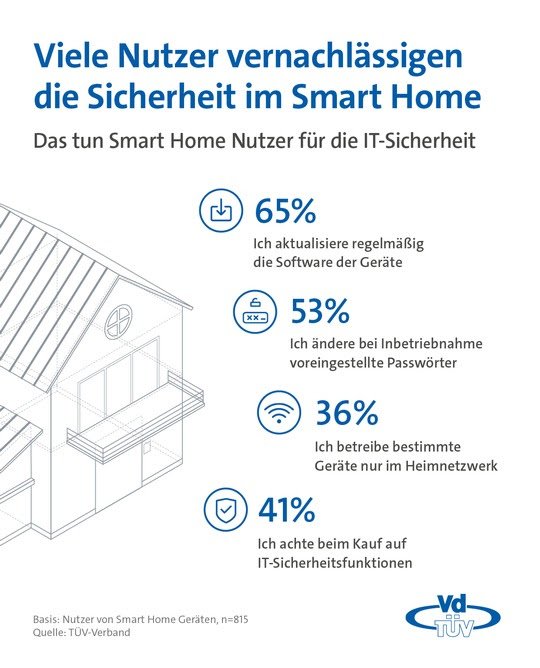

Viele Verbraucher in Deutschland vernachlässigen die digitale Sicherheit, wenn sie vernetzte Geräte in ihrem Haushalt nutzen. Zwar aktualisieren zwei von drei Smart Home Nutzern (65 Prozent) regelmäßig die Software der Geräte und 53 Prozent ändern bei Inbetriebnahme die voreingestellten Passwörter.

Das heißt aber auch, dass fast jeder zweite Smart Home Nutzer (47 Prozent) die leicht zu knackenden Standardpasswörter der Geräte-Software unverändert lässt und jeder Dritte (35 Prozent) nicht auf notwendige Sicherheits-Updates achtet. Das hat eine repräsentative Umfrage des Marktforschungsinstituts Forsa im Auftrag des TÜV-Verbands unter 1.002 Personen ab 16 Jahren ergeben. „Immer mehr Verbraucher steuern Heizungsthermostate, Lampen und Jalousien per Smartphone oder lassen autonome Staubsauger durch ihre Wohnungen fahren“, sagt Marc Fliehe, Leiter Digitales und IT-Sicherheit beim TÜV-Verband (VdTÜV). „Die digitale Sicherheit im Smart Home kommt in vielen Haushalten aber noch zu kurz.“ Laut Umfrage achten nur 41 Prozent der Befragten bei der Anschaffung von Smart Home Produkten auf IT-Sicherheitsfunktionen wie automatische Sicherheitsupdates oder eine verschlüsselte Datenübertragung, 59 Prozent tun dies nicht. Und nur 36 Prozent verzichten darauf, ausgewählte Smart Home Geräte mit dem offenen Internet zu verbinden. Fliehe: „Smarte Hausgeräte müssen nicht immer von unterwegs bedient werden. Dann reicht es aus, wenn die Geräte innerhalb des besser abzusichernden Heimnetzwerkes zu erreichen sind.“

Nach den Ergebnissen der Umfrage des TÜV-Verbands nutzen in Deutschland aktuell 32 Prozent der Verbraucher mit Internetzugang Smart Home Geräte. Dazu zählen vernetzte Haustechnik, zu der unter anderem Lampen, Steckdosen, Heizungsanlagen oder Bewegungsmelder gehören sowie andere Haushaltsgeräte wie beispielsweise smarte Spielzeuge, Rasenmäher oder Waschmaschinen. „Immer wieder kommen Smart Home Geräte mit eklatanten Sicherheitslücken auf den Markt“, sagt Fliehe. Eine wichtige Ursache dafür sei, dass die digitale Sicherheit vernetzter Geräte bisher keine Voraussetzung dafür ist, ein smartes Produkt in der EU auf den Markt bringen zu dürfen. Neben dem TÜV-Verband warnten zuletzt das Bundesamt für Sicherheit in der Informationstechnik (BSI), die Bundesnetzagentur oder der Chaos Computer Club vor Sicherheitsproblemen, die bei Angriffen auf smarte Rasenmäher, Backöfen oder Hobby-Drohnen sogar die Gesundheit von Menschen gefährden können. Der TÜV-Verband fordert deshalb, dass die IT-Sicherheit vernetzter Geräten in Zukunft bereits berücksichtigt wird, bevor die Produkte in der EU in Verkehr gebracht werden.

Beim Kauf und der Inbetriebnahme von Smart Home Produkten sollten Verbraucher auf folgende Punkte achten:

Passwortschutz

Viele Smart Home Produkte werden immer noch mit voreingestellten Passwörtern ausgeliefert, die bei allen Geräten gleich sind. Diese Kennwörter sollten Verbraucher bei der Inbetriebnahme sofort ändern.

Updates

Mit Software-Aktualisierungen (Updates) verteilen die Hersteller nicht nur neue Funktionen, sondern schließen auch bekannt gewordene Sicherheitslücken. Vor allem die so genannte Firmware sollte immer auf dem neuesten Stand sein, da sie die zentralen Funktionen des Geräts steuert. Bereits beim Kauf sollten sich Verbraucher informieren, wie sie selbst Software-Updates durchführen können und wie lange die Hersteller Sicherheits-Updates für das jeweilige Produkt garantieren.

Internetzugang

Nutzer sollten entscheiden, welche smarten Geräte in ihrem Haushalt mit dem offenen Internet verbunden werden sollen und welche nicht. Ist eine Steuerung aus der Ferne nicht unbedingt notwendig, reicht das heimische Netzwerk aus. Zusätzliche Sicherheit bietet ein separates WLAN für die vorhandenen Smart Home Geräte, das keine Verbindung mit den heimischen Computern und Tablets hat, auf denen persönliche Daten gespeichert sind. Besonders sicherheitskritische Geräte wie vernetzte Alarmanlagen oder Video-Kameras sollten, wenn möglich, per Kabel verbunden werden.

Verschlüsselung

Die Datenübertragung zwischen den einzelnen Komponenten im Smart Home sollte verschlüsselt erfolgen. Nur so kann eine sichere Kommunikation zwischen dem eigentlichen Smart Home Gerät, dem Router im heimischen Netzwerk und der Steuerung per Smartphone-App oder im Browser gewährleistet werden.

Privatsphäre

Verbraucher sollten sich darüber informieren, welche Daten im Smart Home verarbeitet und wo diese gespeichert werden. Vorsicht ist geboten, wenn personenbezogene Daten unverhältnismäßig lange gespeichert oder für Zwecke genutzt werden, die für die Nutzung des jeweiligen Geräts oder Dienstes nicht unbedingt erforderlich sind.

Methodik-Hinweis:

Grundlage der Angaben ist eine repräsentative Umfrage des Marktforschungsinstituts Forsa im Auftrag des TÜV-Verbands unter 1.002 Internetnutzern ab 16 Jahren. Die Fragen lauteten: „Was tun Sie, um die IT-Sicherheit der von Ihnen genutzten Smart Home Geräte zu gewährleisten bzw. zu verbessern?“ und „Welche der folgenden „smarten Geräte“, die mit dem Internet verbunden bzw. vernetzt sind, nutzen Sie persönlich in Ihrem Haushalt?”

www.vdtuev.de