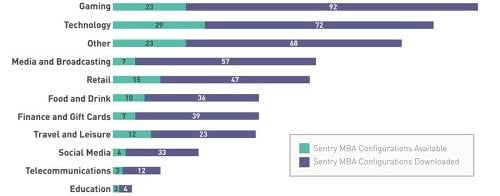

Der Report „Protect Your Customer and Employee Accounts: 7 Ways to Mitigate The Growing Risks of Account Takeovers“ zeigt deutlich, dass Hacker verstärkt Credential Stuffing Tools einsetzen, um Angriffe zu automatisieren und Nutzerkonten zu übernehmen. Zu den häufigsten Angriffszielen zählen Unternehmen im Einzelhandel, der Technologie- und Unterhaltungsbranche (z. B. Rundfunk, Fernsehen) und im Bereich Gaming.

Bild 1: Credential Stuffing Tool “SentryMBA”: Verfübare Configurations und Downloads nach Branchen (Quelle: Digital Shadows)

Beim Credential Stuffing werden gehackte Login-Daten eines Accounts für Angriffe auf andere Accounts verwendet – darunter auch Unternehmenskonten. Dabei profitieren die Angreifer von der nachlässigen Passwort-Vergabe vieler Mitarbeiter, die Zugangsdaten nicht kontinuierlich ändern oder dieselbe Kombination aus Username und Passwort mehrfach verwenden. Cyberkriminelle nutzen solche wiederkehrenden, mehrfach genutzten Logins für automatisierte Massenangriffe und verschaffen sich so Zugriff auf das Unternehmensnetzwerk. Eine Analyse von Digital Shadows der 1.000 größten Unternehmen der Forbes Global 2000-Liste ergab, das von 97% der Unternehmen Login-Daten online zu finden sind.

„Angesichts großer Datenleaks bei MySpace, LinkedIn und Dropbox sowie der vielen, tausenden von kleinen Datendiebstählen scheint der Kampf um kompromittierte Authentifizierungsdaten oft vergeblich. Viele Unternehmen sind es einfach müde, sich kontinuierlich eine Übersicht online zugänglicher Daten zu verschaffen“, erklärt Rick Holland, Vice President Strategy bei Digital Shadows. „Doch für Unternehmen ist es unerlässlich, die nötige Intelligence aufzubauen und ihre digitalen Risiken zu managen. Andernfalls kann das Problem kompromittierter Daten sehr schnell eskalieren.“

Multi-Faktor-Authentifizierung (MFA) unterstützt Unternehmen und ihre Kunden zwar vor einer fremden Übernahme von Konten. Eine Universallösung ist jedoch auch dieses Sicherheitsverfahren nicht, wie der Report von Digital Shadows zeigt. Unternehmen sollten weitere Maßnahmen ergreifen, um sich besser vor Credential Stuffing zu schützen

- Monitoring kompromittierter Zugangsdaten von Mitarbeitern: Eine nützliche Plattform ist Troy Hunts Website HaveIbeenPwned, die geleakte E-Mail-Domain-Namen von Unternehmen meldet.

- Monitoring kompromittierter Zugangsdaten von Kunden: Behalten Unternehmen Datenleaks auf Kundenseite im Blick, können sie proaktiv auf mögliche Bedrohungen reagieren.

- Monitoring von Unternehmens- und Markennamen auf sogenannten Cracking-Foren: Oft hilft bereits das Einrichten entsprechender Google Alerts wie Johnny Long in seinem Leitfaden zeigt. Dadurch lassen sich spezifische, auf das eigene Unternehmen bezogene Risiken identifizieren und die passendsten Sicherheitslösung einsetzen.

- Bereitstellen einer Inline Web-Application Firewall (WAF): Über kommerzielle und Open Source Web-Application Firewalls wie ModSecurity lassen sich Credential Stuffing-Angriffe identifizieren und blocken.

- Sicherheitsbewusstsein schärfen: Unternehmen müssen Mitarbeiter über die Gefahren kompromittierter Login-Daten aufklären. Dabei gilt es sicherzustellen, dass unternehmenseigene E-Mail-Accounts nicht für private Zwecke genutzt werden und Mitarbeiter keine wiederkehrenden Passwörter verwenden.

- Übersicht von Credential Stuffing Tools: Unternehmen, die über neueste Entwicklungen von Credential Stuffing Tools auf dem Laufenden bleiben, können ihre Sicherheitslösungen überprüfen und sie entsprechend anpassen, um auch weiter vor Angriffen geschützt zu bleiben.

- Multi-Faktor-Authentifizierung (MFA) ohne SMS-Token: Eine auf SMS Nachrichten basierende Mehrfach-Authentifizierung birgt Sicherheitsrisiken. Multi-Faktor-Authentifizierungsverfahren sollten daher andere Security-Token nutzen. Wie wirksam sie beim Schutz vor Kontoübernahmen sind hängt jedoch stark von der Akzeptanz der Nutzer und einer reibungsfreien Umsetzung ab.

Weitere Informationen:

Den vollständigen Report „Protect Your Customer and Employee Accounts: 7 Ways to Mitigate The Growing Risks of Account Takeovers“ von Digital Shadows finden sie hier.

Mehr Informationen finden Sie außerdem in dem Video „7 Stages of Account Takeover”: