Zum anderen haben Sie es versäumt festzustellen, dass veröffentlichte Schwachstellen für andere Routermodelle auch bei Telekom-Routern Probleme verursachen können. Im konkreten Fall wurde eine Schwachstelle innerhalb des Fernwartungsprotokolls bei Routern weltweit ausgenutzt. Für die Schwachstelle wurde am 07. November 2016 ein Metasploit-Modul veröffentlicht, d.h. ein Stück Software, das die Schwachstelle ausnutzen kann. In dem Fall des Metasploit-Exploits sollten Passwörter des WLANs der Router Modelle Eir D1000 Wireless ausgespäht werden. Im Fall der Telekom sind die Router daraufhin scheinbar durch die Last der weltweit infizierten Systeme abgestürzt.

Abbildung 1: Screenshot einer Schwachstellen-Datenbank – der Eintrag wurde am 08.11.2016 dort veröffentlicht.

Die ersten Störungen wurden Sonntagnachmittag, am 27. November 2016 bekannt – 20 Tage nachdem das Metasploit-Exploit veröffentlicht wurde. Bereits in der Nacht zum Montag gab die Telekom bekannt, man gehe von einem Angriff „von außen“ aus.

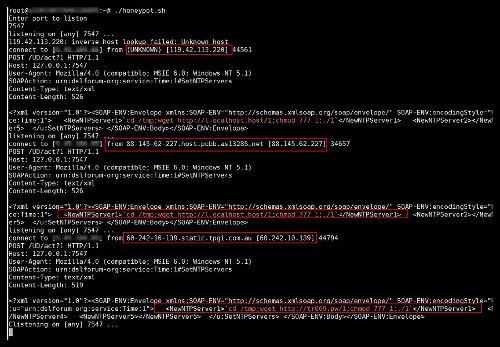

Als erste Meldungen veröffentlicht wurden, dass Port 7547, also der Port der Fernwartungsschnittstelle, betroffen ist, haben wir auf unserem Testsystem den Port entsprechend für potentielle Angreifer geöffnet, um die Pakete der Angreifer mitzuschneiden.

Abbildung 2: Auf unserem Testsystem haben wir die Angriffe mitgeschnitten. Der Parameter „NewNTPServer1“ wird für Code-Execution Angriffe missbraucht.

Es hat nicht einmal fünf Minuten gedauert und drei verschiedene Angreifer waren bereits in unserem Honeypot gelandet. Honeypots werden verwendet, um Informationen über Angreifer und deren Angriffsmuster zu sammeln sowie um alle Aktionen eines Angreifers zu protokollieren.

Nun ist mittlerweile klar, es ist kein Angriff gegen die Telekom direkt, sondern gegen bestimmte Routersysteme weltweit. Und der Angriff dauert an. Aber welchen Zweck hat er?

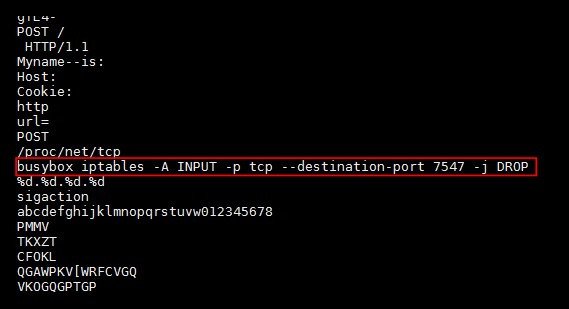

Abbildung 3: String Analyse der Schadsoftware. Port 7547 wird von der Schadsoftware deaktiviert, um weitere Angriffe abzublocken und den Herstellern die Fernwartungsmöglichkeit zu nehmen.

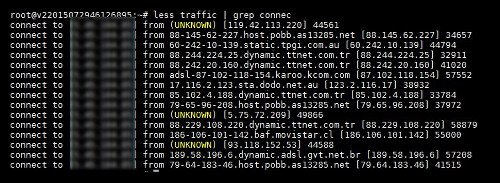

Der Angriff soll verwundbare Router mit Schadsoftware infizieren, um diese in dem Botnetz „Mirai“ zu bündeln. Wir vermuten, dass nicht nur die Angreifer mit eigenen Systemen nach verwundbaren Routern suchen, sondern dass infizierte Router ebenfalls nach neuen Opfern suchen. Diese Vermutung basiert auf Angreifern die in unserem Honeypot gelandet sind, die dynamische DSL IP-Adressen besitzen, z.B. „85.102.4.123.dynamic.ttnet.com.tr“ und „189.58.196.6.dynamic.adsl.gvt.net.br“. Bei Telekom Routern hat diese Übermacht an Angreifern letztendlich wohl zu dem Ausfall der Router geführt. Tatsächliche Infektionen der Geräte der Telekom in Deutschland konnten bisher laut Telekom nicht nachgewiesen werden.

Wieviel Geräte weltweit betroffen sind und ob der Angriff in Deutschland mit den jüngsten Updates vorüber ist, kann bisher noch nicht bestätigt werden. Laut Angaben der Telekom sind fast eine Millionen Geräte in Deutschland von dem Angriff betroffen. Schlussendlich lässt sich nur konstatieren, dass jedes Gerät, das in irgendeiner Form mit dem Internet verbunden ist, potentiell Ziel eines Angriffs werden kann – und zwar schneller, als einem lieb ist.

Zusammenfassung:

Die Telekom hat es verpasst, einen der größten Angriffe der deutschen IT-Geschichte auf ihre Kunden zu verhindern. Sie hätte die veröffentlichte Schwachstelle in den Eir D1000 Wireless Router prüfen müssen, um festzustellen, ob ihre Routermodelle ebenfalls Auswirkung durch die Schwachstelle zu erwarten war. Dafür hätte Sie fast 20 Tage Zeit gehabt.

Der Fall zeigt, wie wichtig es in der heutigen Zeit ist, sogenannte Threat Intelligence Methoden einzusetzen, damit die Hersteller über neue eventuell relevante Bedrohungen informiert werden und rechtzeitig Gegenmaßnahmen ergreifen können.

Neben der Telekom sind nach unseren Analysen vermutlich ebenfalls die Provider Türk Telekom, Talktalkgroup, Dodo, Movistar und andere betroffen. Bei diesen Providern gibt es allerdings, im Gegensatz zur Telekom, tatsächliche Infektionen der Router mit Schadsoftware.

Abbildung 4: Verschiedenste Angreifer versuchten, den Port 7547 auf unserem Honeypot anzusprechen.