Wie es immer wieder zu solchen Lücken – gerade in Sicherheitssoftware – kommen kann und was Anbieter in der Entwicklung berücksichtigen sollten, erklärt im Folgenden Julian Totzek-Hallhuber, Solution Architect beim Anwendungssicherheits-Spezialisten Veracode:

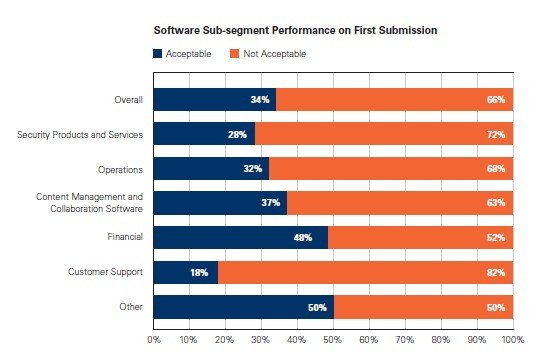

„Die schwerwiegenden Schwachstellen, die in den Sicherheitsprogrammen von Symantec und Norton entdeckt wurden, sind für uns keine Überraschung – denn bereits unser Report aus dem Jahre 2011 zeigt, dass gerade Sicherheitssoftware sehr schlecht beim Thema Anwendungssicherheit abschneidet. Mit 72 Prozent steht die Sicherheitssoftware auf Platz 2 der anfälligsten Softwarekategorien.

Generell kann man davon ausgehen, dass eingekaufter Code immer anfälliger ist für Schwachstellen als Code, den Unternehmen selbst entwickeln, da jegliche Haftung immer beim Softwarebetreiber liegt und nicht beim Hersteller. Das Eigeninteresse daran, sichere Anwendungen zu entwickeln, ist also für Drittanbieter nicht so hoch wie für Unternehmen selbst. Auch Veracodes Statusbericht zur Softwaresicherheit Band 6 hat dies belegt:

Anbieter von Sicherheitssoftware suchen sich ihre Entwickler für gewöhnlich aus einem Pool aus, bei dem nicht davon ausgegangen werden kann, dass die Entwickler bereits in irgendeiner Form Sicherheitstrainings absolviert haben. Hinzu kommt, dass Sicherheitssoftware am häufigsten in C/C++ geschrieben wird. Diese Programmiersprache weist mehr kritische Schwachstellen, wie Puffer- und Integerüberläufe auf, als moderne, typsichere Sprachen wie Java, C# oder Javascript. Zudem sind Schwachstellen in Sicherheitssoftware noch kritischer, weil diese meist auf einer höheren Berechtigungsstufe laufen als durchschnittliche Software. Das heißt, sie haben die Kontrolle über die Daten zu und von anderen Anwendungen. Wenn hier also eine Sicherheitslücke ausgenutzt wird, bedeutet das, dass oft das komplette System gefährdet ist. Das Ausführen von Sicherheitssoftware erfordert oft komplexes Parsing und Musterkennungen, die typischerweise fehleranfällig sind.

All diese Punkte zusammen machen Sicherheitssoftware zu einem attraktiven Ziel für Angreifer. Es gibt reichlich vorhandene Schwachstellen und da Sicherheitssoftware mit weitreichenden Rechten ausgeführt wird, bin ich überrascht, dass solch gravierende Lücken, wie sie nun bei Symantec und Norton entdeckt wurden, nicht häufiger gefunden werden. Vielleicht wären hierfür noch mehr Prämienprogramme für das Aufdecken von Sicherheitslücken nötig.“